- Enlace de hechos o de ideas que guardan entre sí una relación lógica o de causa y efecto.una concatenación de circunstancias

- Literatura

Figura retórica de construcción que consiste en la repetición de la primera o primeras palabras que aparecen al final de la cláusula anterior al principio del verso o de la oración siguiente.“sale de la guerra paz, de la paz abundancia, de la abundancia ocio, del ocio vicio, del vicio guerra” es una famosa concatenación de la literatura clásica

Wednesday, July 18, 2018

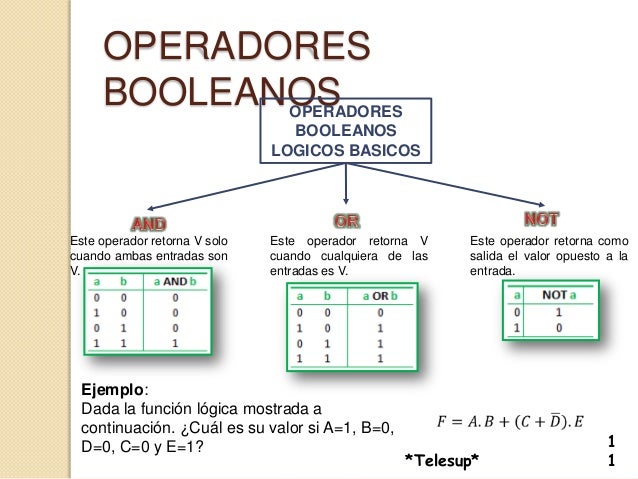

BOOLEANO

El tipo de dato lógico o booleano es en computación aquel que puede representar valores de lógica binaria, esto es 2 valores, valores que normalmente representan falso o verdadero. Se utiliza normalmente en la programación, estadística, electrónica, matemáticas (Álgebra booleana), etc.

Para generar un dato o valor lógico a partir de otros tipos de datos, típicamente, se emplean los operadores relacionales (u operadores de relación), por ejemplo: 0 es igual a falso y 1 es igual a verdadero

- (3>2)= 1 = verdadero

- (7>9)= 0 = falso

Una vez se dispone de uno o varios datos de tipo booleano, estos se pueden combinar en expresiones lógicas mediante los operadores lógicos (Y, O, NO, …). Un ejemplo de este tipo de expresiones serían:

- verdadero Y falso → falso

- falso O verdadero → verdadero

- NO verdadero → falso

SINTAXIS PROGRACIONAL

Un ordenador consta de dos partes, una es la parte física, conocida como "Hardware" y otra, la parte lógica denominada "Software". Ambas son imprescindibles para tener un ordenador en funcionamiento. Respecto a la parte física ya se ha estudiado un esquema de sus componentes, ahora se verán los integrantes del "Software"

Así como la parte física es totalmente visible, la parte lógica es intangible, aunque imprescindible para que un ordenador sea operativo.

El software se divide en dos grandes grupos, uno es el conocido como sistema operativo o sistema de explotación y otra parte son los denominados lenguajes de programación. Aparte existen infinidad de aplicaciones de "Software" pero ya para casos concretos, como por ejemplo las aplicaciones contables, las aplicaciones ofimáticas o los programas científicos.

Lenguajes de programación hay en gran cantidad, algunos han evolucionado a lo largo del tiempo y son usados en el transcurso de muchos años, mientras que otros han sido operativos durante un período más o menos largo y actualmente no se usan. Dada esta gran variedad de lenguajes, aquí no se pretende dar una visión de todos, sino una clasificación en diversos tipos y concretar algunos de ellos. Respecto al más recomendado para el aprendizaje, el Pascal, se le dedica un apartado para quienes estén interesados en aprender a programar en un lenguaje asequible y de amplia difusión.

En general un lenguaje es un método conveniente y sencillo de describir las estructuras de información y las secuencias de acciones necesarias para ejecutar una tarea concreta.

Una clasificación muy importante de los lenguajes es la de hacer dos grupos en base a su funcionamiento, esto es considerarlos como intérpretes y compiladores, según se describe seguidamente.

CAMPO

En las bases de datos, un campo es la mínima unidad de información a la que se puede acceder; un campo o un conjunto de ellos forman un registro, donde pueden existir campos en blanco, siendo este un error del sistema operativo. Aquel campo que posee un dato único para una repetición de entidad, puede servir para la búsqueda de una entidad específica.

En las hojas de cálculo los campos son llamados "celdas".

Tipos de campos informáticos

Un campo puede ser de tipo:

- Alfanumérico: contiene cifras numéricas y caracteres alfabéticos.

- Numérico: existen de varios tipos principalmente como enteros y reales.

- Autoincrementable: son campos numéricos enteros que incrementan en una unidad su valor para cada registro incorporado. Su utilidad resulta más que evidente: servir de identificador registro.

- Booleano: admite dos valores, «verdadero» ó «falso».

- Fechas: almacenan fechas facilitando posteriormente su explotación. Almacenar fechas de esta forma posibilita ordenar los registros por fechas o calcular los días entre una fecha y otra.

- Memo: son campos alfanuméricos de longitud ilimitada. Presentan el inconveniente de no poder ser indexados.

CELDA

Las hojas de cálculo están compuestas por celdas, que son los cajones o rectángulos en donde insertamos contenido, ya sea texto, números o fórmulas. Dado que las celdas son la intersección entre una fila y una columna, se nombran por el número de la fila y la letra de la columna a la cual pertenecen. Por ejemplo, una celda que pertenezca a la fila 2 y a la columna C la llamaremos C2.

Para insertar contenido en una celda, haz clic sobre ella para seleccionarla, después simplemente tendrás que escribir o ingresar la fórmula que desees.

Para seleccionar dos o más celdas a la vez, haz clic sostenido sobre una celda y arrastra el cursor hasta seleccionar todas las celdas que quieras.

¿Cómo copiar contenido de una celda?

Selecciona el contenido de la celda y pulsa las teclas Ctrl + C en el teclado de un equipo con sistema operativo Windows o Cmd + C en el teclado de un equipo con sistema operativo con Mac OS.

También puedes hacer clic en el botón secundario del mouse sobre el texto seleccionado. Se desplegará un menú en que debes hacer clic sobre la opción Copiar.

¿Cómo cortar contenido de una celda?

Para cortar el contenido de una celda, selecciónalo y pulsa las teclas Ctrl + X en un teclado con sistema operativo Windows o Cmd + X en el teclado de un equipo con sistema operativo Mac OS.

Otra opción es hacer clic con el botón secundario del ratón sobre el contenido seleccionado y, en el menú desplegable que aparecerá, seleccionar la opción Cortar.

¿Cómo pegar contenido en una celda?

Una vez que haz cortado o copiado el contenido de una celda puedes pegarlo en otra. Para hacerlo, selecciona la celda en donde quieras pegar el contenido y después pulsa las teclas Ctrl + V en un equipo con sistema operativo Windows o Cmd + V en un equipo con sistema operativo Mac OS.

Otra posibilidad para pegar contenido en una celda es hacer clic con el botón secundario del ratón en la celda en donde quieras pegarlo. Se desplegará un menú donde debes seleccionar la opción Pegar.

DEBIAN

Debian es un sistema operativo de computadora tipo Unix que está compuesto completamente de software libre, y empaquetado por un grupo de personas que participan en el Proyecto Debian. El Proyecto Debian fue anunciado por primera vez en 1993 por Ian Murdock. Debian 0.01 se lanzó el 15 de septiembre de 1993, y la primera versión estable se realizó en 1996. La rama de lanzamiento estable de Debian es la edición de Debian más popular para computadoras personales y servidores de red, y se ha utilizado como base para muchas otras distribuciones.

El trabajo del proyecto se lleva a cabo a través de Internet por un equipo de voluntarios guiados por el Líder del Proyecto Debian y tres documentos fundacionales: el Contrato Social de Debian, la Constitución de Debian y las Pautas del Software Libre de Debian. Las nuevas distribuciones se actualizan continuamente, y el siguiente candidato se lanza después de un congelamiento basado en el tiempo.

Como uno de los primeros sistemas operativos basados en el kernel de Linux, se decidió que Debian debía desarrollarse abierta y libremente en el espíritu del Proyecto GNU. Esta decisión llamó la atención y el apoyo de la Free Software Foundation, que patrocinó el proyecto durante un año desde noviembre de 1994 hasta noviembre de 1995. Al finalizar el patrocinio, el Proyecto Debian formó la organización sin fines de lucro Software en el interés público.

Si bien todas las versiones de Debian se derivan del Sistema Operativo GNU y usan el sitio de usuario GNU y la Biblioteca C de GNU (glibc), también están disponibles otros kernels además del núcleo Linux, como los basados en núcleos BSD y el microkernel GNU Hurd.

MACRO

Una macro (abreviatura de "macroinstrucción", del griego μακρός "largo") en informática es una regla o patrón que especifica cómo una determinada secuencia de entrada (a menudo una secuencia de caracteres) debe asignarse a una secuencia de salida de reemplazo (también a menudo una secuencia de caracteres) según un procedimiento definido. El proceso de mapeo que instancia (transforma) un uso de macro en una secuencia específica se conoce como macro expansión. Se puede proporcionar una instalación para escribir macros como parte de una aplicación de software o como parte de un lenguaje de programación. En el primer caso, las macros se usan para hacer que las tareas que utilizan la aplicación sean menos repetitivas. En este último caso, son una herramienta que permite a un programador habilitar la reutilización de código o incluso diseñar lenguajes específicos de dominio.

Las macros se usan para hacer que una secuencia de instrucciones informáticas esté disponible para el programador como una declaración de programa única, lo que hace que la tarea de programación sea menos tediosa y menos propensa a errores. (Por lo tanto, se llaman "macros" porque un bloque de código "grande" se puede expandir a partir de una "pequeña" secuencia de caracteres). Las macros suelen permitir parámetros posicionales o de palabras clave que dictan lo que genera el programa ensamblador condicional y se han utilizado para crear programas completos o paquetes de programas de acuerdo con variables tales como sistema operativo, plataforma u otros factores. El término deriva de "macroinstrucciones", y dichas expansiones se usaron originalmente para generar código de lenguaje ensamblador.

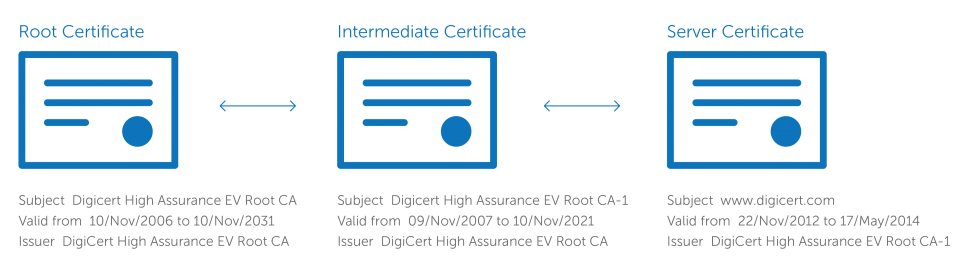

SL

Uno de los componentes más importantes del negocio en línea es la creación de un entorno confiable donde los clientes potenciales se sientan seguros al realizar compras. Los certificados SSL crean una base de confianza al establecer una conexión segura. Para garantizar que los visitantes tengan una conexión segura, los navegadores proporcionan indicaciones visuales, como un ícono de candado o una barra verde.

Los certificados SSL tienen un par de claves: una clave pública y una privada. Estas claves trabajan juntas para establecer una conexión encriptada. El certificado también contiene lo que se llama el "sujeto", que es la identidad del propietario del certificado / sitio web.

Para obtener un certificado, debe crear una Solicitud de firma de certificado (CSR) en su servidor. Este proceso crea una clave privada y una clave pública en su servidor. El archivo de datos CSR que envía al emisor del Certificado SSL (denominado Autoridad de certificación o CA) contiene la clave pública. El CA utiliza el archivo de datos CSR para crear una estructura de datos que coincida con su clave privada sin comprometer la clave en sí. CA nunca ve la clave privada.

Una vez que recibe el certificado SSL, lo instala en su servidor. También instala un certificado intermedio que establece la credibilidad de su Certificado SSL vinculándolo al certificado raíz de su CA. Las instrucciones para instalar y probar su certificado serán diferentes dependiendo de su servidor.

SQL

Originalmente basado en álgebra relacional y cálculo relacional de tuplas, SQL consiste en muchos tipos de declaraciones, que pueden clasificarse informalmente como sub idiomas, comúnmente: un lenguaje de consulta de datos (DQL), un lenguaje de definición de datos (DDL), un lenguaje de control de datos (DCL) y un lenguaje de manipulación de datos (DML) . El alcance de SQL incluye consultas de datos, manipulación de datos (inserción, actualización y eliminación), definición de datos (creación y modificación de esquemas) y control de acceso a datos. Aunque SQL a menudo se describe como, y en gran medida es, un lenguaje declarativo (4GL), también incluye elementos de procedimiento.

SQL fue uno de los primeros lenguajes comerciales para el modelo relacional de Edgar F. Codd, como se describe en su influyente documento de 1970, "Un modelo relacional de datos para grandes bancos de datos compartidos". A pesar de no adherirse completamente al modelo relacional descrito por Codd, se convirtió en el lenguaje de base de datos más utilizado.

BASE DE DATOS

Una base de datos es un conjunto de datos pertenecientes a un mismo contexto y almacenados sistemáticamente para su posterior uso. En este sentido; una biblioteca puede considerarse una base de datos compuesta en su mayoría por documentos y textos impresos en papel e indexados para su consulta. Actualmente, y debido al desarrollo tecnológico de campos como la informática y la electrónica, la mayoría de las bases de datos están en formato digital, siendo este un componente electrónico, por tanto se ha desarrollado y se ofrece un amplio rango de soluciones al problema del almacenamiento de datos.Existen programas denominados sistemas gestores de bases de datos, abreviado SGBD (del inglés Database Management System o DBMS), que permiten almacenar y posteriormente acceder a los datos de forma rápida y estructurada. Las propiedades de estos DBMS, así como su utilización y administración, se estudian dentro del ámbito de la informática.

Las aplicaciones más usuales son para la gestión de empresas e instituciones públicas; También son ampliamente utilizadas en entornos científicos con el objeto de almacenar la información experimental.

Wednesday, June 6, 2018

¿QUÉ ES UN ETTERCAP?

Ettercap es un interceptor/sniffer/registrador para LANs con switch. Soporta direcciones activas y pasivas de varios

protocolos (incluso aquellos cifrados, como SSH y HTTPS). También

hace posible la inyección de datos en una conexión establecida y filtrado al

vuelo aun manteniendo la conexión sincronizada gracias a su poder para

establecer un Ataque

Man-in-the-middle(Spoofing). Muchos modos de sniffing fueron implementados para

darnos un conjunto de herramientas poderoso y completo de sniffing.

FUNCIONES

Inyección de caracteres en una conexión

establecida emulando comandos o respuestas mientras la conexión está activa.

- Compatibilidad con SSH1: puede interceptar users

y passwords incluso en conexiones "seguras" con SSH.

- Compatibilidad con HTTPS: intercepta conexiones

mediante http SSL (supuestamente seguras) incluso si se establecen a

través de un proxy.

- Intercepta tráfico remoto mediante un túnel GRE: si la conexión se establece mediante un túnel

GRE con un router Cisco, puede interceptarla y crear un ataque "Man

in the Middle".

- "Man in the

Middle" contra túneles PPTP (Point-to-Point

Tunneling Protocol).

¿Qué es MITM?

En el mundo de la seguridad informática, un ataque “man

in the middle“ o si lo traducimos literalmente a “hombre en el

medio”, es un tipo de amenaza que se aprovecha de un intermediario. El atacante

en este caso, tiene la habilidad de desviar o controlar las

comunicaciones entre dos partes.

Por ejemplo, si

se tratase de un ataque MITM a tu correo, el perpetrador podría desviar todos

los e-mails a una dirección alterna para leer o alterar toda la información

antes de enviarla al destinatario correcto.

¿Qué es Evil Foca?

Evil

Foca es una herramienta para pentesters y auditores de seguridad cuyo propósito

es probar la seguridad en las redes de datos IPv4 e IPv6.

La

herramienta es capaz de llevar a cabo varios ataques como:

MITM sobre redes IPv4 con ARP Spoofing y DHCP ACK

Injection.

MITM en redes IPv6 con Neighbor Advertisement

Spoofing, ataque SLAAC, DHCPv6 falso.

DoS

(Denegación de servicio) en redes IPv4 con ARP Spoofing.

DoS

(denegación de servicio) en redes IPv6 con SLAAC DoS.

Secuestro

de DNS.

El

software escanea automáticamente las redes e identifica todos los dispositivos

y sus respectivas interfaces de red, especificando sus direcciones IPv4 e IPv6,

así como las direcciones físicas a través de una interfaz conveniente e

intuitiva.

¿Qué es un sniffing?

Un sniffer es una aplicación especial para redes informáticas, que permite como tal capturar los paquetes que viajan por una red. Este es el concepto más sencillo que podemos dar al respecto, pero profundizando un poco más podemos decir también que un sniffer puede capturar paquetes dependiendo de la topología de red. Por ejemplo, entopologías estrella antiguas, un sniffer podía monitorear todos los paquetes que viajan por una red, ya que estos pasan por el nodo central, por el contrario en redes modernas de estrella esto no sucede, ya que solo lo retransmite el nodo de destino.

¿Que es un phishing?

El termino phishing es utilizado para referirse a uno de los métodos mas utilizados por delincuentes cibernéticos para estafar y obtener información confidencial de forma fraudulenta como puede ser una contraseña o información detallada sobre tarjetas de crédito u otra información bancaria de la victima.

El estafador, conocido como phisher, se vale de técnicas de ingenieria social, haciéndose pasar por una persona o empresa de confianza en una aparente comunicación oficial electrónica, por lo general un correo electrónico, o algún sistema de mensajería instantánea, redes sociales SMS/MMS, a raíz de un malware o incluso utilizando también llamadas telefónicas.

Subscribe to:

Comments (Atom)